Quando senti parlare di Cisco, pensi a router, switch e sicurezza di rete. In realtà, il gigante delle infrastrutture digitali sta ridefinendo connettività, automazione e resilienza. Dal cloud al campus, l’azienda orchestra piattaforme per il lavoro ibrido, l’Internet delle Cose e i data center.

Guida chiara a cosa fa Cisco oggi: reti più intelligenti, sicurezza integrata e gestione dal cloud. Esempi concreti, termini spiegati e passi per iniziare aiutano responsabili IT e curiosi a orientarsi senza gergo inutile, con un focus su valore, rischi e scelte pratiche per ambienti moderni e distribuiti.

Quali innovazioni guida Cisco oggi?

Tre direttrici spiccano: unificazione di rete e sicurezza, automazione spinta e osservabilità end‑to‑end. Il risultato sono ambienti coerenti, monitorabili e più resilienti, dal sito periferico al cloud.

Come funziona la gestione cloud delle reti?

La gestione centralizzata dal cloud consente di distribuire configurazioni in minuti, applicare policy identiche ovunque e vedere stato e prestazioni in tempo reale. Strumenti visuali riducono il tempo medio di risoluzione, mentre le interfacce applicative permettono di orchestrare flussi senza attività ripetitive.

Wi‑Fi 6/6E e oltre

Sul wireless, le nuove generazioni 802.11ax (Wi‑Fi 6) e 6E aumentano efficienza, capacità e durata delle batterie dei dispositivi. Lo standard 802.11ax è stato ratificato nel 2021, segnando un salto per gli ambienti densi; da qui nasce l’integrazione stretta con analitiche e radio intelligenti.

“La nostra finalità è potenziare un futuro inclusivo per tutti.”

Mostra testo originale

“Power an Inclusive Future for All.”

Punti chiave rapidi

- Cisco integra rete, sicurezza e osservabilità in piattaforme unificate.

- Automazione e AIOps riducono errori umani e tempi di ripristino.

- Zero Trust e SASE proteggono accessi, utenti e applicazioni ovunque.

- Gestione cloud e interfacce applicative accelerano deployment e coerenza globale.

- Wi‑Fi 6/6E migliora capacità e efficienza in ambienti densi.

- Casi d’uso: fabbriche, retail, sanità, uffici ibridi e smart building.

Come Cisco affronta la sicurezza moderna?

La architettura Zero Trust parte da un principio semplice: non fidarsi di default, verificare continuamente identità, dispositivo e contesto. Con SASE (Secure Access Service Edge), i controlli si spostano verso il cloud, vicino all’utente e all’applicazione, unendo accesso sicuro, web gateway e firewall come servizio.

La connettività SD‑WAN (Software‑Defined Wide Area Network) sceglie dinamicamente il percorso migliore per applicazioni e utenti, applicando policy coerenti su tutte le sedi. In parallelo, XDR (Extended Detection and Response) correla segnali di rete, endpoint e identità per individuare minacce in tempi ridotti e guidare la risposta.

Identità e segmentazione

Una buona postura di sicurezza isola domini e applicazioni sensibili, separa dispositivi critici e limita i privilegi in base al ruolo. La segmentazione dinamica e l’analisi del comportamento riducono il raggio d’azione di eventuali attacchi e migliorano la resilienza operativa.

In che modo le reti diventano più autonome?

Con l’IBN (Intent‑Based Networking) si dichiara l’obiettivo — ad esempio, garantire una certa qualità a una app — e il sistema calcola, applica e verifica la configurazione. Il ciclo chiuso di verifica riduce deviazioni e offre una esperienza prevedibile.

L’AIOps (AI for IT Operations) analizza telemetria e log per individuare pattern anomali e suggerire azioni correttive. Nella pratica significa meno allarmi ridondanti, correlazioni automatiche e indicazioni prioritarie, così i team si concentrano su cause radice e miglioramenti continui.

Resilienza e autoremediation

Quando il sistema rileva un degrado, può proporre o applicare in automatico una correzione, come ribilanciare traffico o riavviare in sicurezza un servizio. Questo approccio anticipa i problemi e riduce tempi di inattività.

Quali casi d’uso reali vediamo?

Dalla sede centrale al bordo della rete, le soluzioni moderne abilitano esperienze migliori per persone e applicazioni. Di seguito alcuni scenari tipici, con effetti misurabili su produttività, sicurezza e agilità.

- Uffici ibridi: spazi flessibili, prenotazione posti e qualità video costante in sale riunioni. La rete riconosce i carichi e dà priorità al traffico collaborativo per ridurre latenza e jitter.

- Retail connesso: copertura Wi‑Fi stabile in negozio, pagamenti sicuri e analisi delle aree più frequentate. Le policy isolano casse e sistemi di magazzino, limitando il rischio di frodi.

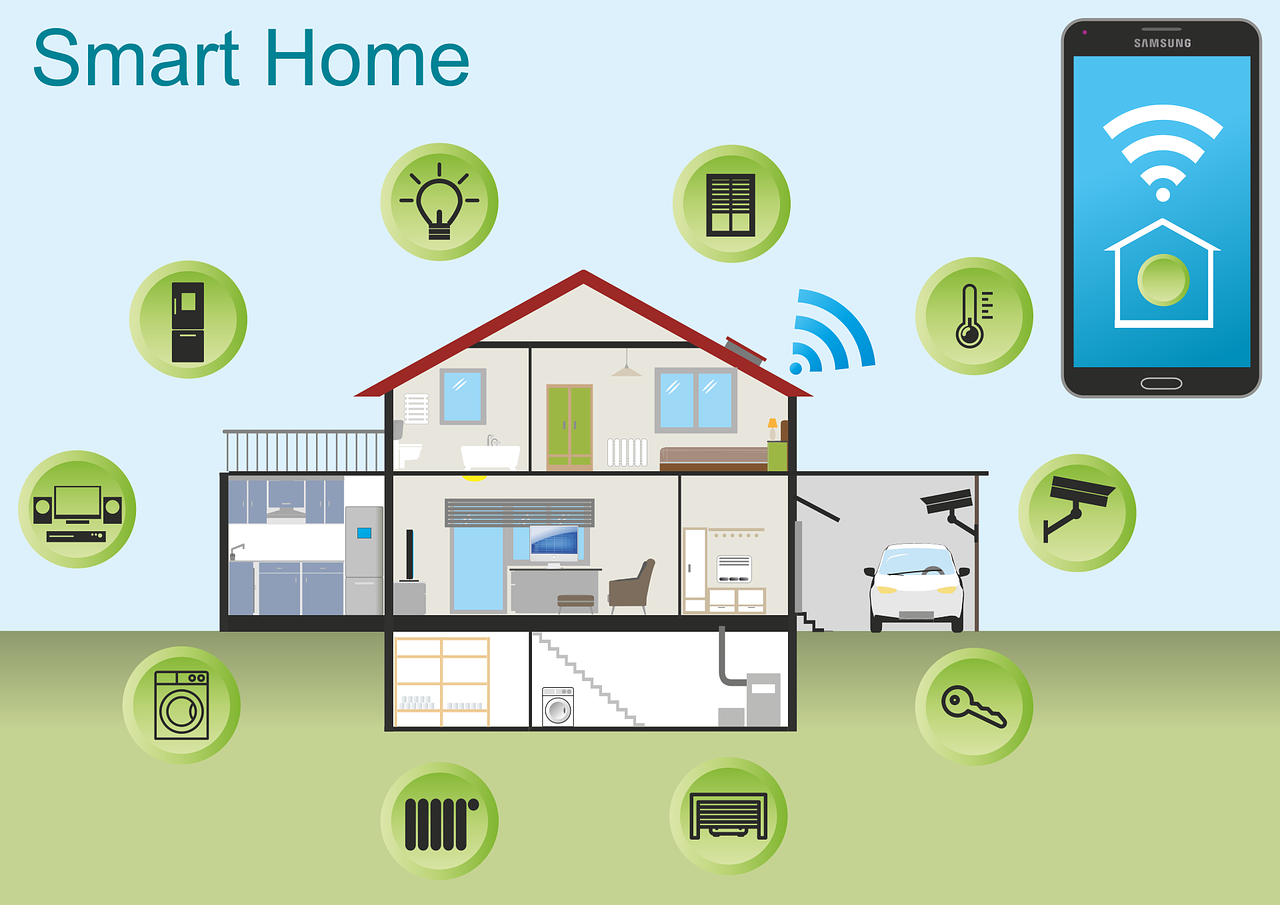

- Smart building: rete che integra sensori, accessi e climatizzazione. Grazie a interoperabilità con piattaforme di building management (ad esempio soluzioni di produttori come Honeywell), si ottimizzano consumi e comfort.

- Sanità digitale: cartelle cliniche, telemetria e dispositivi medici segmentati per classe di rischio. Accessi forti e detection comportamentale riducono la superficie d’attacco senza rallentare i flussi.

- Fabbrica connessa: controllo qualità in tempo reale, robotica e linee miste IT/OT. La rete applica principi Zero Trust, separa celle produttive e protegge asset critici.

- Scuola e PA: campus sicuri con autenticazione forte e filtri adeguati per minori. Il traffico didattico ha priorità e resta separato da quello amministrativo.

- Logistica e workforce mobile: dal palmare dei magazzinieri — dai tempi dei Palm Pilot — agli attuali handheld robusti. Copertura capillare e policy coerenti permettono tracciabilità e operazioni senza interruzioni.

Quali percorsi formativi e certificazioni?

Per chi entra o cresce nel networking, titoli strutturati aiutano a consolidare basi e pratica. Il percorso Cisco Certified Network Associate verifica fondamentali di rete, IP e sicurezza; livelli successivi come Cisco Certified Network Professional e DevNet Professional aggiungono specializzazioni in automazione e sviluppo.

Da dove partire

Allenati su laboratori virtuali e piccoli progetti: segmentazione, politiche di qualità e sicurezza di base. Alterna teoria e pratica per fissare concetti e procedure.

Competenze trasversali

Oltre alla tecnica, cura scrittura di documentazione, lettura di metriche e capacità di troubleshooting. Queste abilità migliorano collaborazione e velocità di esecuzione.

Come prepararsi all’adozione in azienda?

Ogni contesto ha vincoli e priorità diversi. Una roadmap pragmatica riduce rischi e accelera il ritorno di valore senza bloccare le attività correnti.

- Definisci obiettivi chiari: esperienza utente, sicurezza o costi operativi. Un obiettivo misurabile guida scelte tecniche e sequenza dei rilasci.

- Mappa inventario e dipendenze: applicazioni critiche, siti, collegamenti e integrazioni. Capire dove sei evita sorprese in fase di migrazione.

- Disegna l’architettura target: includi architettura Zero Trust, segmentazione e gestione cloud. Valuta dove inserire SD‑WAN e sicurezza distribuita.

- Pilota a basso rischio: scegli un sito o un’app, stabilisci metriche e criteri di successo. Documenta procedure e lezioni apprese.

- Automatizza ciò che ripeti: modelli, policy e script approvati. L’automazione riduce errori e rende replicabile il rollout in altre sedi.

- Governance e miglioramento continuo: ruoli chiari, audit periodici e training. La rete evolve, così anche processi e competenze.

Domande frequenti

Cisco è solo hardware di rete?

No, l’offerta include software, sicurezza, gestione cloud, analitiche e servizi, oltre all’hardware tradizionale.

Che differenza c’è tra SD‑WAN e SASE?

SD‑WAN ottimizza la connettività tra sedi; SASE porta i controlli di sicurezza nel cloud, vicino a utenti e applicazioni, integrando accesso e protezioni.

Le reti autonome sostituiscono gli amministratori?

No, automatizzano attività ripetitive e suggeriscono azioni; i professionisti restano centrali per obiettivi, governance e decisioni delicate.

Serve una certificazione per iniziare?

Non è obbligatoria, ma percorsi come Cisco Certified Network Associate offrono basi solide e un linguaggio comune con i team.

Quanto costa adottare soluzioni Cisco?

Dipende da scala, licenze e requisiti; conviene stimare TCO, creare un pilota e confrontare scenari con e senza automazione.

In sintesi operativa

- Cisco unifica rete, sicurezza e osservabilità con approccio cloud-managed.

- Automazione e AIOps riducono complessità e tempi di risoluzione.

- Zero Trust e SASE estendono protezione a utenti, dispositivi e applicazioni.

- Casi d’uso spaziano da smart building a fabbrica connessa.

- Valutare requisiti, pilota e governance accelera un’adozione sostenibile.

Il futuro delle reti non è un singolo prodotto, ma un insieme coordinato di scelte: policy coerenti, sicurezza distribuita, automazione e osservabilità end‑to‑end. Con un approccio iterativo — obiettivi chiari, pilota e miglioramento continuo — anche ambienti complessi possono evolvere senza strappi.

Se devi decidere da dove iniziare, mappa esigenze e vincoli, crea un piccolo esperimento misurabile e coinvolgi in anticipo sicurezza, rete e applicazioni. Questo favorisce consenso, riduce rischi e porta valore concreto più in fretta.