La crittografia è l’arte di trasformare informazioni leggibili in dati apparentemente casuali tramite cifratura, per poi riportarli in chiaro con la chiave corretta. Che si tratti di messaggi, file o traffico web, la codifica matematica tutela confidenzialità, integrità e autenticità: solo chi possiede la chiave giusta può decifrare.

In breve: la crittografia protegge dati in transito e a riposo. Capirai differenze tra cifratura, codifica e hash; come operano chiavi simmetriche e asimmetriche; rischi comuni; quando usarla davvero (messaggi, backup, Wi‑Fi) e buone pratiche essenziali.

Perché la crittografia è importante oggi?

Siamo circondati da servizi digitali che scambiano dati continuamente: chat, home banking, cloud, dispositivi IoT. Senza crittografia, un intruso potrebbe leggere, modificare o impersonare i messaggi. La protezione copre sia dati in transito (sulla rete) sia dati a riposo (su dischi e smartphone), riducendo il rischio di furti e manipolazioni.

Inoltre, la crittografia favorisce la fiducia: certificati digitali associano chiavi a identità, aiutando a verificare che un sito o un mittente sia legittimo. Nella vita reale, è come mettere una lettera in una busta sigillata e firmarla: chi la intercetta vede la busta, non il contenuto, e la firma prova chi l’ha inviata. Senza questa base, privacy, pagamenti online e lavoro da remoto sarebbero molto più fragili.

Qual è la differenza tra cifratura, codifica e hash?

Questi tre termini compaiono spesso insieme, ma non sono la stessa cosa. Capire come differiscono evita errori comuni e configurazioni insicure.

Cifratura (reversibile con chiave)

La cifratura trasforma un testo in chiaro in testo cifrato usando una chiave segreta. È reversibile, ma solo per chi possiede la chiave giusta. Serve per la confidenzialità e, con modalità appropriate, protegge anche l’integrità.

Codifica (reversibile senza segreto)

La codifica (per esempio Base64) converte dati in un formato trasportabile. Non aggiunge segretezza né sicurezza: è solo un cambio di rappresentazione, utile per compatibilità o trasmissione.

Hash (impronta unidirezionale)

Una funzione di hash calcola un’impronta a lunghezza fissa. È unidirezionale: non si ricava il messaggio originale dall’impronta. Serve a verificare l’integrità (file e password), non a nascondere contenuti.

Punti chiave rapidi

- La crittografia protegge dati in transito e a riposo.

- Cifratura e codifica non sono la stessa cosa.

- Le chiavi sono segreti: mai condividerle.

- Gli hash sono impronte, non cifratura.

- La sicurezza cresce con combinazioni e lunghezza.

- L’implementazione conta quanto l’algoritmo.

Come funzionano le chiavi: simmetrica e asimmetrica

Nella cifratura simmetrica la stessa chiave segreta cifra e decifra. È veloce ed efficiente per grandi volumi di dati (esempi: AES in varie modalità). AES opera su blocchi di 128 bit e supporta chiavi di 128, 192 o 256 bit, standardizzato da NIST nel 2001. È ideale per proteggere file, database e connessioni dopo che le parti hanno stabilito una chiave comune.

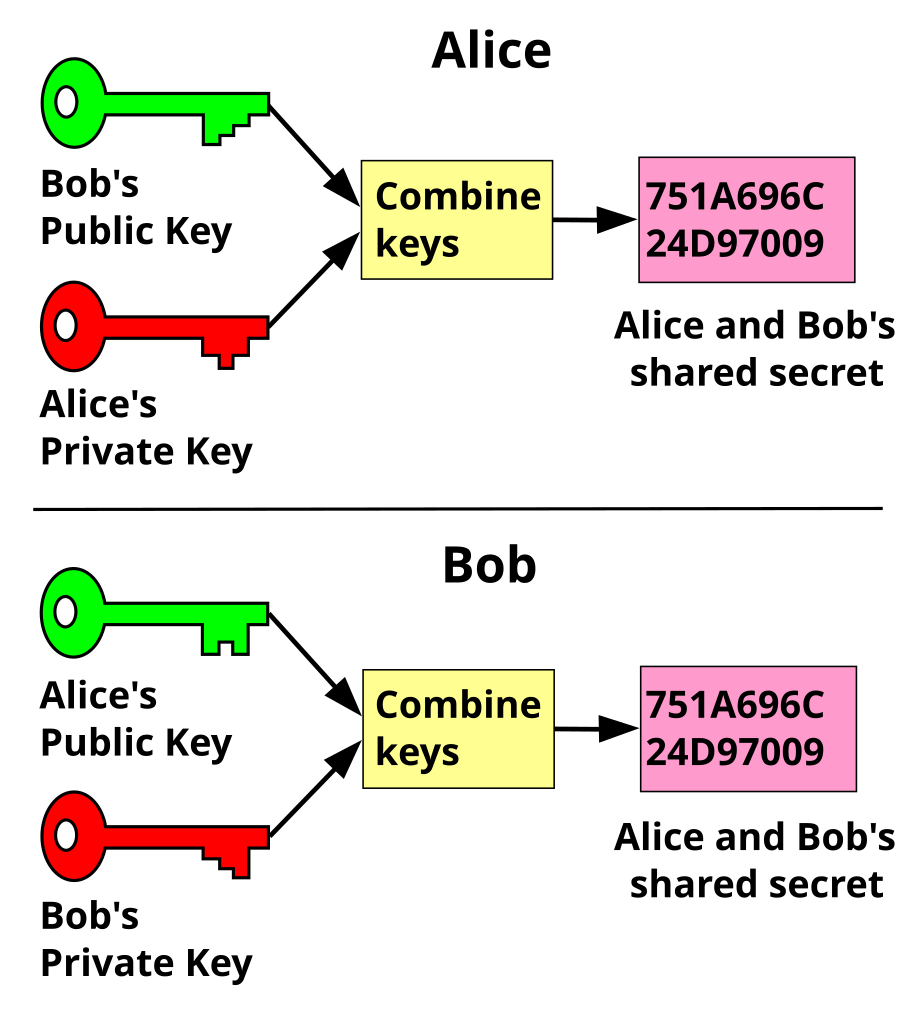

Con la crittografia asimmetrica, invece, esiste una coppia: chiave pubblica (si può condividere) e chiave privata (resta segreta). Con la chiave pubblica cifri e solo la privata decifra; oppure firmi con la privata e chiunque verifica con la pubblica. RSA ed elliptic curve (ECDH/ECDSA) abilitano scambio sicuro di chiavi e firme digitali: spesso si usa l’asimmetrica per stabilire una chiave condivisa, poi il flusso dati passa alla simmetrica, più rapida.

Firma digitale e scambio

La firma digitale lega un messaggio alla tua identità: se il contenuto cambia, la verifica fallisce. Lo scambio di chiavi (per esempio con ECDH) permette a due parti di concordare un segreto anche senza precondivisione. Questo mix offre autenticità, integrità e confidenzialità in modo efficiente.

Quali sono gli attacchi comuni e come si mitigano?

La sicurezza non dipende solo dall’algoritmo, ma da come lo applichi. Rischi tipici includono forza bruta (provare molte chiavi), errori di implementazione (riuso di IV/nonce), side-channel (tempi, consumo), social engineering e gestione debole delle chiavi (chiavi esposte o troppo lunghe in uso improprio). Parametri robusti, randomness di qualità e aggiornamenti costanti riducono drasticamente l’esposizione.

Capire il funzionamento di TLS 1.3 aiuta a vedere come i protocolli moderni ottimizzano sicurezza e prestazioni: eliminano algoritmi obsoleti, riducono round‑trip del handshake e privilegiano segretezza in avanti (forward secrecy). In pratica, meno passi, algoritmi aggiornati e fallback più sicuri rendono più difficile intercettare o manipolare sessioni web.

Quando usare la crittografia nella vita quotidiana?

Molte app adottano la crittografia end-to-end, utile quando solo mittente e destinatario devono leggere i messaggi. Fuori dalla messaggistica, la crittografia va accesa e controllata: dal Wi‑Fi ai backup, fino ai documenti in cloud.

- Messaggistica. Preferisci servizi con E2E: il fornitore non vede i contenuti. Ricorda che i metadati (chi parla con chi, quando) possono restare visibili.

- Email. Il trasporto è spesso protetto (TLS), ma il contenuto può non esserlo. Per messaggi sensibili, valuta cifratura del contenuto e verifica dell’identità del destinatario.

- Backup. Attiva la cifratura dei backup locali e in cloud. Una password forte e un secondo fattore riducono l’impatto se le credenziali trapelano.

- Dispositivi. Cifra smartphone e laptop; usa blocco schermo e avvio protetto. Un furto fisico non deve equivalere a furto di dati.

- Wi‑Fi domestico. Scegli WPA3 (o almeno WPA2‑AES) con password lunga. Evita protocolli deboli e aggiorna il firmware del router.

- Cloud storage. Abilita la cifratura lato server e, per file critici, valuta cifratura client‑side prima dell’upload.

- Password manager. Conserva segreti con cifratura forte; una master password unica e lunga protegge tutte le altre.

- Navigazione web. Controlla il lucchetto del browser e preferisci HTTPS. Diffida di avvisi sui certificati: potrebbero indicare rischi di intercettazione.

Qual è il ruolo della matematica?

La forza della crittografia nasce da numeri enormi e dalla crescita esponenziale delle combinazioni possibili. Con n bit di chiave esistono 2^n chiavi: aggiungere un solo bit raddoppia lo spazio di ricerca. Per questo 128 bit già offrono un margine enorme contro la forza bruta con risorse realistiche.

Attenzione alla terminologia: una progressione aritmetica cresce per somme costanti (2, 4, 6, 8…), ma la sicurezza delle chiavi cresce come progressione esponenziale (2, 4, 8, 16…). Allungare le chiavi o evitare riusi di parametri non è un dettaglio: riduce drasticamente le possibilità di indovinare o correlare messaggi.

Domande frequenti

La crittografia rallenta i dispositivi?

L’impatto esiste ma oggi è contenuto: hardware e librerie ottimizzate accelerano AES e curve ellittiche. Di solito il collo di bottiglia è la rete, non la cifratura.

È sufficiente usare una password lunga per essere al sicuro?

No. Password lunghe e uniche aiutano, ma servono anche aggiornamenti, fattori multipli (MFA), cifratura dei dati a riposo e buone pratiche di gestione delle chiavi.

Codifica e cifratura sono intercambiabili?

No. La codifica (es. Base64) cambia formato senza segreto; la cifratura richiede una chiave e serve per la confidenzialità. Confonderle causa falsi sensi di sicurezza.

Gli hash proteggono le password?

Sì, ma vanno usati hash lenti e salati (es. Argon2, scrypt, bcrypt). L’obiettivo è rendere costoso per un attaccante provare molte combinazioni in poco tempo.

Serve sempre la crittografia end‑to‑end?

È ideale per chat e chiamate private. In altri contesti (backup aziendali, posta) può bastare la cifratura a riposo o durante il trasporto, secondo necessità e rischio.

Un algoritmo forte basta a proteggere?

No. Implementazioni, gestione delle chiavi, parametri, librerie e ambiente contano quanto l’algoritmo. Una configurazione sbagliata può annullare la sicurezza teorica.

Sintesi e prossimi passi

- Comprendi differenze tra cifratura, codifica, hash.

- Scegli algoritmi moderni e parametri robusti.

- Proteggi e ruota le chiavi con procedure sicure.

- Usa crittografia end-to-end dove possibile.

- Aggiorna software e verifica impostazioni.

La crittografia è una cassetta degli attrezzi, non una bacchetta magica. Scegli strumenti adatti al contesto, mantieni software e protocolli aggiornati e verifica regolarmente le impostazioni. Bastano poche abitudini coerenti per ridurre fortemente la superficie d’attacco senza complicare la vita quotidiana.

Se ti interessa approfondire, parti dai concetti chiave e dagli errori più comuni: è il modo più rapido per ottenere benefici reali. Concentrati su gestione delle chiavi, scelta di algoritmi attuali e parametri corretti; poi applica queste basi a messaggi, backup, rete e dispositivi.