La crittografia rende il contenuto di dati e messaggi illeggibile a chi non possiede la chiave corretta, grazie alla cifratura. Dalle chat al cloud, protegge conversazioni e archivi con algoritmi e chiavi. In questa guida troverai concetti essenziali, differenze tra metodi e suggerimenti pratici per applicarla in modo efficace, anche in ottica end-to-end.

In breve: la crittografia è un sistema di cifratura che protegge il contenuto dei messaggi. Capirai quando scegliere metodi simmetrici o asimmetrici, perché l’end-to-end è importante, quali algoritmi privilegiare e come evitare errori comuni.

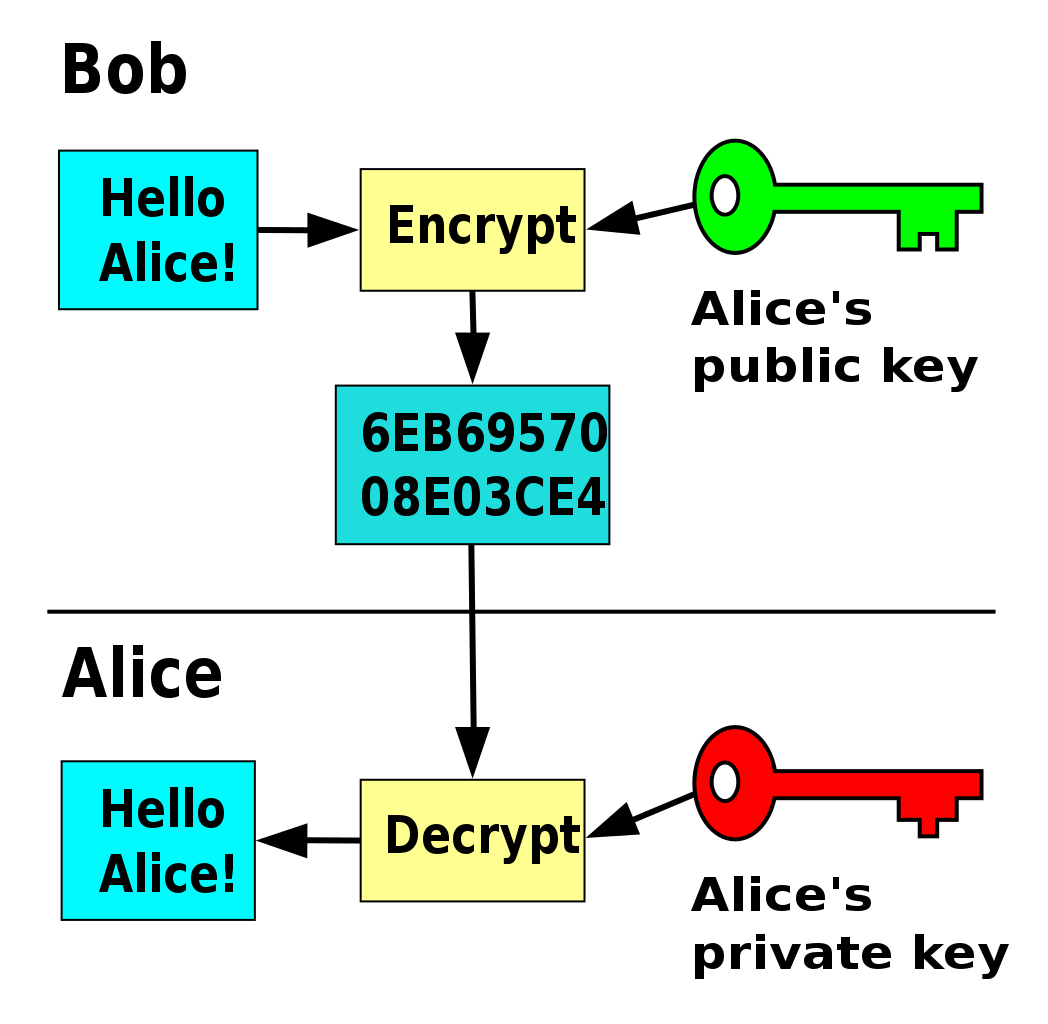

Qual è la differenza tra crittografia simmetrica e asimmetrica?

La crittografia simmetrica usa la stessa chiave per cifrare e decifrare:

è veloce e adatta a grandi volumi di dati. La crittografia asimmetrica impiega una coppia di chiavi (pubblica/privata): è più lenta, ma consente scambio sicuro delle chiavi e firme digitali.

Chiavi e prestazioni

Con la simmetrica, la sfida è distribuire la chiave in modo sicuro. Con l’asimmetrica, la chiave pubblica può essere condivisa liberamente, mentre la chiave privata resta segreta. Spesso si combinano i due approcci: la parte asimmetrica negozia una chiave di sessione, poi i dati “pesanti” vengono cifrati con un algoritmo simmetrico ad alta efficienza.

Esempi concreti

Nelle chat, lo scambio iniziale può avvenire con ECDH (Diffie–Hellman su curve ellittiche) per stabilire una chiave di sessione, quindi i messaggi vengono cifrati con algoritmi simmetrici come AES o ChaCha20. AES è uno standard con blocco da 128 bit e chiavi da 128, 192 o 256 bit. ChaCha20, abbinato a Poly1305, offre ottime prestazioni su dispositivi mobili.

Perché la crittografia end-to-end conta davvero?

La crittografia end-to-end assicura che solo mittente e destinatario possano leggere il contenuto: i server vedono dati cifrati e non possiedono le chiavi.

Protegge anche in caso di violazioni del fornitore o intercettazioni di rete.

Tuttavia, non protegge tutto: i metadati (come orari o indirizzi IP) possono restare visibili. Per ridurre i rischi, verifica l’identità dei contatti, usa meccanismi di “safety number” o fingerprint e considera l’uso di sistemi di backup cifrati con codice di recupero.

Punti chiave rapidi

- La crittografia tutela il contenuto, non i metadati o l'intestazione.

- Preferisci AEAD (es. GCM, ChaCha20-Poly1305) per cifrare e autenticare insieme.

- Chiavi lunghe e uniche riducono rischi di forza bruta e riuso.

- End-to-end significa cifrare dal mittente al destinatario, senza nodi fidati.

- Backup cifrati e recovery code evitano perdite definitive delle chiavi.

- Aggiorna software: vulnerabilità note compromettono anche algoritmi robusti.

Come scegliere algoritmi e parametri

Per il traffico “bulk”, un cifrario AES-256 ben implementato o ChaCha20-Poly1305 sono scelte solide. In ogni caso, privilegia suite che includono autenticazione del messaggio, così da evitare manipolazioni silenziose.

- Preferisci AEAD: AES-GCM o ChaCha20-Poly1305 cifrano e autenticano insieme, riducendo errori d’integrazione. Sono ampiamente supportati e veloci anche su hardware eterogeneo.

- Lunghezza delle chiavi: 128 bit è robusto per molti casi; 256 bit aggiunge margine di sicurezza. Evita chiavi corte o riutilizzate, perché facilitano attacchi a forza bruta.

- Scambio di chiavi: prediligi ECDH moderno (es. X25519). Offre sicurezza elevata con chiavi compatte e buone prestazioni, utile su dispositivi mobili o connessioni lente.

- Funzioni di hash: punta su SHA-256 o SHA-512. Evita algoritmi obsoleti o compromessi, perché possono indebolire firme e controlli d’integrità.

- Numeri casuali: usa un CSPRNG affidabile fornito dal sistema. Random deboli compromettono anche sistemi perfettamente progettati, esponendo dati sensibili.

- Gestione chiavi: conserva segreti in moduli sicuri o servizi KMS. Imposta rotazione periodica e separazione dei privilegi per minimizzare l’impatto di incidenti.

- Usabilità e recovery: prevedi backup cifrati e codici di recupero. Senza, la perdita della chiave può rendere i dati irrecuperabili.

Quali sono i rischi e gli errori comuni?

Un rischio frequente è “cifrare senza autenticare”: il contenuto può essere alterato senza che te ne accorga. Per il traffico web, protocolli moderni come TLS 1.3 impongono suite AEAD e rimuovono scelte insicure, riducendo latenza e superfici d’attacco.

- Gestione chiavi debole: condivisione via canali insicuri, assenza di rotazione, o archiviazione in chiaro. Adotta criteri di minima esposizione e protezioni hardware quando possibile.

- Parametri errati: nonce/IV riutilizzati, padding non corretto, o modalità obsolete. Piccoli dettagli implementativi possono annullare la sicurezza del sistema.

- Aggiornamenti mancanti: librerie e app non aggiornate espongono vulnerabilità note. Anche algoritmi solidi falliscono se l’ambiente attorno è debole.

- Social engineering: phishing e truffe aggirano la sicurezza convincendo l’utente a rivelare segreti. Forma gli utenti e attiva controlli di verifica fuori banda.

- Falsa aspettativa: la cifratura protegge il contenuto, ma non nasconde chi comunica con chi, quando e quanto. Minimizza la raccolta di metadati.

Come proteggere i messaggi nel quotidiano

Applicare la crittografia nel giorno per giorno è più semplice se pensi per “strati”: dispositivo, app e trasporto. Ecco un percorso pratico per iniziare bene.

- Scegli app di messaggistica con end-to-end attivo per impostazione predefinita. Verifica l’identità dei contatti confrontando safety number o impronta delle chiavi in un canale separato.

- Proteggi il dispositivo: blocco schermo forte, cifratura a riposo e aggiornamenti automatici. Se il device è compromesso, anche la migliore cifratura diventa inutile.

- Attiva backup cifrati con codice di recupero. Conserva il codice offline in un luogo sicuro; evita screenshot o archivi non protetti.

- Per il web, preferisci siti e servizi con protocolli moderni e suite AEAD, e controlla che il browser sia aggiornato. Evita reti Wi‑Fi pubbliche non protette.

- Condividi solo il necessario: riduci allegati, metadati e copie ridondanti. Meno superfici di esposizione significano meno rischi complessivi.

Domande frequenti

La crittografia è legale?

In molti Paesi l’uso della crittografia è legale per proteggere dati e comunicazioni. Possono esistere regole su esportazione, ambiti d’uso o obblighi di conservazione: informati sulle normative locali.

La crittografia protegge anche i metadati?

No: indirizzi IP, orari, grandezza dei messaggi e altre informazioni operative possono restare visibili. Per ridurli, usa servizi che minimizzano log e imposta pratiche di privacy consapevoli.

Meglio AES-256 o AES-128?

Entrambi sono considerati robusti se implementati correttamente. AES-256 offre margine extra; AES-128 è spesso più veloce e adeguato a molti scenari. Conta la qualità dell’implementazione e l’uso di AEAD.

Cosa succede se perdo la chiave privata?

Senza backup o meccanismi di recupero, i dati cifrati possono diventare irrecuperabili. Prevedi backup cifrati e codici di recupero; non condividere mai la chiave privata con terzi.

Che ruolo ha l’autenticazione dei messaggi?

È fondamentale: l’autenticazione (MAC o AEAD) verifica che un messaggio non sia stato alterato e provenga davvero da chi dichiara di inviarlo, riducendo il rischio di manomissioni silenziose.

Come verifico l’identità del destinatario?

Confronta l’impronta della chiave (fingerprint) o un safety number via canale separato (di persona o tramite chiamata). Evita screenshot o inoltri non verificati che possono essere falsificati.

In sintesi operativa

- Usa crittografia end-to-end quando disponibile.

- Scegli AEAD come AES-GCM o ChaCha20-Poly1305.

- Proteggi, ruota e conserva le chiavi con cura.

- I metadati restano esposti: minimizzali e verifica l'identità.

- Mantieni software aggiornato e fai backup cifrati.

La crittografia è uno strumento potente, ma non magico: funziona al meglio quando è integrata con buone pratiche di gestione chiavi, aggiornamenti e verifica dell’identità. Parti dagli algoritmi raccomandati, mantieni l’attenzione su metadati e configurazioni e preferisci soluzioni che semplificano l’uso senza sacrificare sicurezza.

Adottare queste abitudini ti aiuterà a proteggere le conversazioni nel quotidiano, riducendo il rischio che errori evitabili aprano la porta a incidenti. La semplicità è un vantaggio: scegli impostazioni sane per impostazione predefinita e mantieni processi di backup e recupero testati.